GuardDuty

Amazon GuardDuty es un servicio de detección de amenazas basado en la nube, que se utiliza para identificar comportamientos maliciosos o no autorizados en tu cuenta de Amazon Web Services (AWS). Funciona de manera continua, monitoreando las actividades dentro de tu infraestructura de AWS para protegerte contra amenazas como actividades sospechosas, accesos no autorizados o configuraciones inseguras.

Características

Usa tecnologías como machine learning y análisis basados en reglas para identificar patrones de comportamiento anómalos. Puede configurar EventBridge rules para notificar findings. Puede proteger contra CryptoCurrency attacks.

GuardDuty no requiere una configuración compleja. Se puede habilitar con unos pocos clics desde la consola de AWS. No requiere hardware adicional ni modificación de la infraestructura, solo se integra con los servicios que ya estás utilizando.

Detección de amenazas

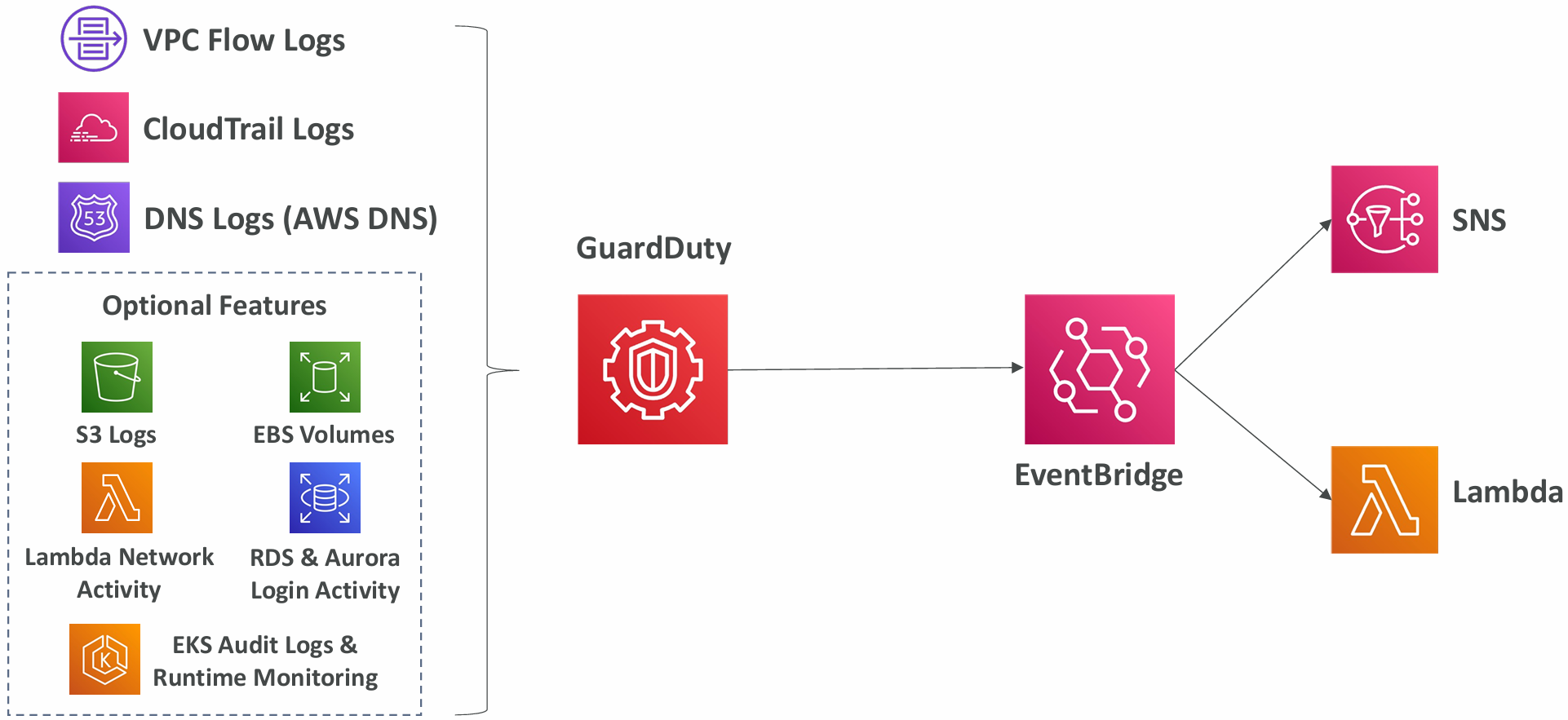

Analiza datos de varios orígenes dentro de tu cuenta de AWS:

- Registros de AWS CloudTrail

- Flujos de VPC Flow Logs

- Registros de DNS

Puede analizar otros origenes como:

- S3 Logs

- EBS Volumes

- Lambda Network Activity

- RDS and Aurora Login Activity

- EKS Audit Logs and Runtime Monitoring.

Tipos de amenazas detectadas

- Accesos no autorizados: Detecta actividades como accesos a servicios o recursos sin la autorización adecuada

- Exfiltración de datos: Monitorea el tráfico de red y otros indicadores para detectar posibles intentos de exfiltrar datos

- Actividades sospechosas: Identifica comportamientos inusuales, como el uso excesivo de recursos o conexiones a servicios desconocidos

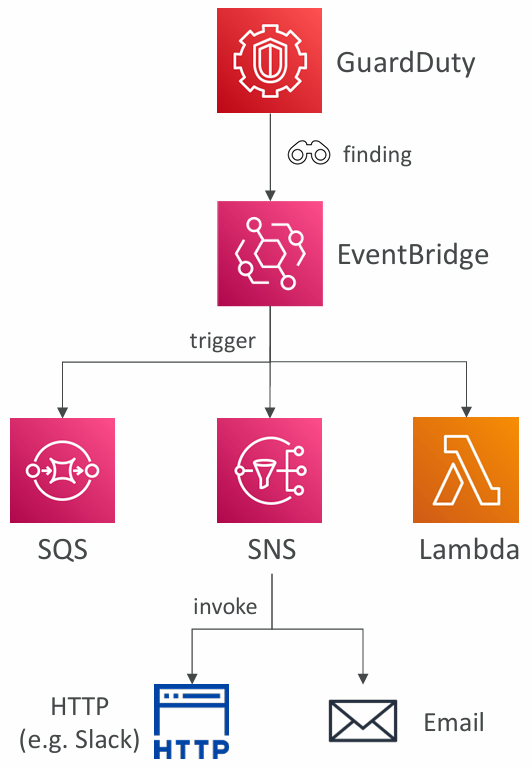

Findings - Automatización

Permite integrar GuardDuty con otros servicios de AWS como Amazon CloudWatch o EventBridge para automatizar respuestas ante amenazas, como la terminación de instancias comprometidas o la notificación de alertas a diferentes medios como SQS, SNS, Lambda que a su vez pueden enviar una notificacion a otras aplicaciones como Slack, email, etc.

Amazon GuardDuty es escalable de forma automática, adaptándose al tamaño de tu infraestructura sin necesidad de intervención manual. El costo de GuardDuty se basa en la cantidad de datos procesados (como registros de CloudTrail y VPC Flow Logs) y la cantidad de alertas generadas, lo que lo hace relativamente asequible para pequeñas y grandes infraestructuras.

Generacion de Findings

GuardDuty extrae flujos de datos independientes directamente de los registros de CloudTrail (eventos de administración, eventos de datos), registros de flujo de VPC o registros de EKS.

Orígenes de datos

GuardDuty analiza estos registros utilizando algoritmos de machine learning y reglas predefinidas para identificar posibles amenazas.

- AWS CloudTrail: Proporciona información sobre las llamadas a la API realizadas en tu cuenta.

- VPC Flow Logs: Recopila información sobre el tráfico de red de las instancias de EC2 dentro de tu VPC.

- DNS Logs: Monitorea solicitudes de DNS y proporciona información sobre la actividad de los servicios en tu red.

Hallazgos (Findings)

Si se detecta una amenaza, se genera un hallazgo (finding), el cual tiene una gravedad (alta, media, baja) y proporciona detalles sobre la amenaza. Cada finding tiene una serveridad entre 0.1 a 8+.

El nombre del finding se muestra de la siguiente forma:

ThreatPurpose:ResourceTypeAffected/ThreatFamilyName.DetectionMechanism!Artifact- ThreatPurpose: Propósito principal de la amenaza (Backdoor, CryptoCurrency)

- ResourceTypeAffected: Qué recurso de AWS es el objetivo (EC2, S3)

- ThreatFamilyName: Describe la posible actividad maliciosa (NetworkPortUnusual)

- DetectionMechanism: Método GuardDuty que detecta el hallazgo (TCP, UDP)

- Artifact: Describe un recurso utilizado en la actividad maliciosa (DNS)

Trusted / Threat IP Lists

Las listas de IP confiables (Trusted IP Lists) y listas de IP de amenazas (Threat IP Lists) son características dentro de GuardDuty que te permiten gestionar direcciones IP específicas que deberían ser consideradas como confiables o maliciosas en tu entorno.

Trusted IP Lists

Estas listas contienen direcciones IP que consideras confiables y seguras. Si una dirección IP en esta lista realiza una actividad en tu entorno (por ejemplo, acceso a tus recursos o red), GuardDuty no generará alertas de amenaza para esas IPs, ya que has marcado estas direcciones como “confiables”. Esto es útil cuando tienes sistemas o aplicaciones externas de confianza que constantemente interactúan con tus recursos y no quieres que sus interacciones generen falsas alertas.

Threat IP Lists

Esta lista incluye direcciones IP que están asociadas con comportamientos maliciosos conocidos. Si GuardDuty detecta tráfico proveniente de una IP que esté en esta lista, se considerará automáticamente una amenaza, y se generará un hallazgo (finding). Las listas de IP de amenazas pueden ser personalizadas por ti, o puedes importar listas de amenazas públicas.

Suppression Rules

Las reglas de supresión permiten suprimir (es decir, ignorar) ciertos hallazgos (findings) que no sean relevantes para tu entorno. Es una forma de personalizar y afinar la forma en que GuardDuty maneja los eventos de seguridad.

Cuando GuardDuty genera un hallazgo, puedes crear una regla de supresión para ignorar ciertos tipos de hallazgos bajo condiciones específicas. Por ejemplo, si una determinada actividad se considera no relevante (por ejemplo, una alerta recurrente sobre una actividad que sabes que es normal en tu infraestructura), puedes configurar una regla de supresión para que esas alertas no sean generadas.

Suppressed findings no son enviadas a Security Hub, S3, Detective, or EventBridge.

Multi-Account Strategy

Cuando operas con varias cuentas de AWS, puede ser difícil gestionar la seguridad y monitorear los hallazgos de amenazas de manera eficiente en todas las cuentas de forma individual. La estrategia multi-cuenta en GuardDuty permite centralizar los hallazgos de todas tus cuentas de AWS en una cuenta principal, lo que simplifica la administración y mejora la visibilidad de los eventos de seguridad.

La estrategia multi-cuenta de GuardDuty se integra con AWS Organizations, que es un servicio para administrar múltiples cuentas dentro de una organización. Usando AWS Organizations, puedes vincular cuentas miembro a una cuenta maestra de GuardDuty de manera más eficiente.

Cuenta de detección (Master Account)

Una cuenta central que se utiliza para gestionar y visualizar todos los hallazgos de seguridad. Esta cuenta se conoce como la Master Account. Todas las alertas y hallazgos de GuardDuty de las cuentas de miembro se envían a esta cuenta centralizada, donde pueden ser revisados, gestionados y monitoreados.

Cuentas miembro (Member Accounts)

Las cuentas individuales en tu organización que están habilitadas para Amazon GuardDuty y que envían sus hallazgos de seguridad a la cuenta principal. Cada cuenta miembro tiene su propia configuración de GuardDuty, pero los hallazgos generados se pueden consolidar en la cuenta principal.

Consolidación de hallazgos

Los hallazgos de seguridad generados en las cuentas miembro se agregan automáticamente a la cuenta de detección. Esto permite que los administradores de seguridad en la cuenta principal tengan visibilidad de las amenazas que ocurren en todas las cuentas de AWS sin tener que iniciar sesión en cada una de ellas individualmente.

La información consolidada en la cuenta principal se puede integrar con otros servicios de seguridad de AWS como AWS Security Hub para obtener una vista unificada de los hallazgos de seguridad en toda la organización.